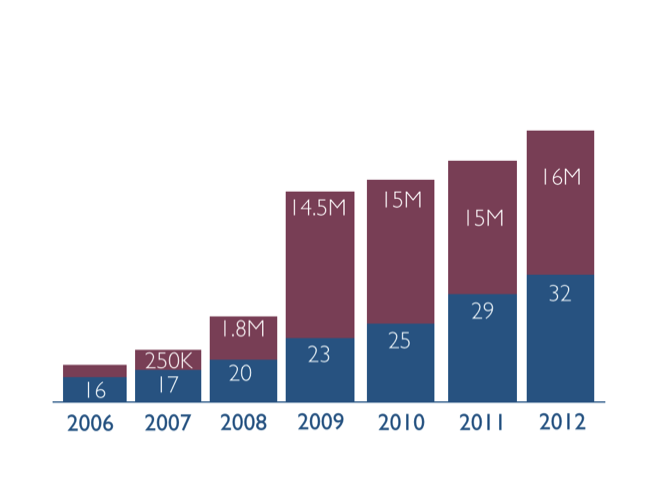

Рисунок 1 — Динамика роста числа злоумышленников (синий цвет) и количество угроз в сети Интернет (красный цвет)

К основной задаче, решаемой специалистами по информационной безопасности на объектах информационной и телекоммуникационной инфраструктуре, относится сбор сведений, позволяющих предотвратить атаки на защищаемые информационные объекты. Ранее сбор сведений осуществляли после возникновения инцидента информационной безопасности, затем на основании полученных данных выпускали «патчи» и «латали дыры» в системе безопасности. Единственные данные, которыми располагали специалисты по информационной безопасности, была информация, оставшаяся во взломанной системе. Как правило, эта информация очень скудна, и её катастрофически не хватает для дальнейшего предотвращения возникновения угроз безопасности защищаемых информационных ресурсов. Применение сетевых приманок для обнаружения атак на защищаемые информационные ресурсы позволит собрать максимум информации как о самой атаке, так и о целях злоумышленников, а также предотвратить несанкционированный доступ к защищаемым информационным ресурсам. Сетевая приманка должна работать в скрытом режиме, так что злоумышленник не будет подозревать о её присутствии.

В настоящее время прослеживается устойчивая тенденция перевода вычислительных мощностей в облачную инфраструктуру. Технология облачных вычислений – это технология и бизнес следующего поколения. Поставщики облачных услуг должны гарантировать безопасность предоставляемых сервисов. Предприятия стремятся перевести свою информационную инфраструктуру в облачные сервисы, но большинство не могут позволить себе возникающие при этом угрозы информационной безопасности. В большинстве своем, существующие облачные сервисы предлагают стандартный набор средств защиты информации, такие как различные межсетевые экраны, использование различных методов аутентификации, системы обнаружения атак на основе сигнатурного анализа и т.п.

Облачные сервисы, по-сравнению с классическими информационными системами, более уязвимы с точки зрения причинения ущерба. В облачной среде все информационные ресурсы соединены между собой и управляются централизованными контроллерами. В случае получения доступа к одному информационному ресурсу в облачной среде под угрозу ставятся все остальные. Вместо нагромождения различных систем защиты над облачным сервисом эффективнее реализовать поддельные информационные ресурсы. Данную задачу предлагается решать применением технологии сетевой «приманки». Сетевую «приманку» целесообразно применять в облачном сервисе Honeypot as a Service (HaaS) [1]. Это позволяет снизить первоначальные и эксплуатационные затраты на поддержание инфраструктуры, повысить оперативность разворачивания системы, обеспечит возможность удаленного управления.

[1] M Balamurugan B Sri Chitra Poornima. Honeypot as a Service in Cloud.

Пингбэк: Цикл статей о разработке облачного Honeypot сервиса | Лаборатория Сетецентрических Технологий